Kybernetické útoky zneužívající témata spojená s koronavirem

Úvod

Globální pandemie COVID-19 s sebou nepřináší pouze závažná zdravotní rizika, je s ní spojena také řada kybernetických hrozeb. Zvýšený zájem uživatelů o témata spojená s koronavirem totiž představuje lukrativní příležitost pro útočníky. Řada z nich tak využila šíření viru a zneužívá obav a poptávky lidí po informacích či produktech souvisejících s COVID-19.[1] Útočníci provádí své útoky zejména prostřednictvím zavedených metod sociálního inženýrství, v rámci kterých však nově využívají téma COVID-19, aby zvýšili úspěšnost svých útoků.[2] V oblasti počítačové kriminality se krátce po nástupu pandemie objevila celá řada kampaní s koronavirovou tématikou využívající zejména phishing, malware či ransomware. Tyto útoky jsou prováděny napříč širokou škálou platforem, včetně e-mailů, sociálních médií, škodlivých domén či falešných mobilních aplikací. [3]

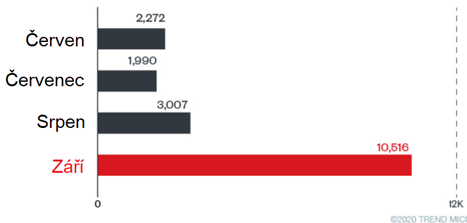

Se zhoršující se situací (zejména v návaznosti na opatření omezující pohyb osob) navíc získávají kampaně zneužívající téma koronaviru na síle.[4] Spolu s nástupem pandemie došlo postupně k výraznému navýšení počtu kybernetických útoků, které využívaly strach a nejistotu způsobenou nestabilní sociální a ekonomickou situací po celém světě. Podle společnosti Expiria počet kybernetických útoků v druhém čtvrtletí 2020 vzrostl o 250 % oproti prvnímu.[5] V současnosti se celá Evropa nachází uprostřed druhé vlny pandemie COVID-19 a spolu s touto vlnou přišel opětovný nárůst kybernetických útoků (viz Příloha 1).[6]

Phishingové kampaně jako počáteční vektor útoku

Od začátku pandemie COVID-19 došlo k zásadnímu nárůstu kampaní phishingových e-mailů využívajících témata spojená s koronavirem. Prostřednictvím phishingových kampaní cílí útočníci na to, aby získali citlivá data uživatelů nebo aby je přiměli stáhnout škodlivý obsah. Podle informací EUROPOL nárůst phishingových kampaní zaznamenaly více než dvě třetiny zemí EU.[7] Analýzy společnosti TREND Micro ukazují, že phishingové e‑maily představují téměř 79 % kybernetických hrozeb zneužívajících témata spojená s koronavirem.[8] Většina kybernetické kriminality zneužívající COVID-19 nicméně využívá e-mailové phishingové útoky především jako počáteční vektor útoku.[9]

Podle organizace EUROPOL v rámci phishingových kampaní dominují následující témata spojená s koronavirem:

- E-maily od národních nebo globálních zdravotnických institucí;

- Vládní nařízení a iniciativy finanční podpory;

- Falešné žádosti o platbu či vrácení peněz;

- Nabídky vakcín a zdravotnických potřeb;

- Mobilní aplikace trasující COVID-19;

- Investice a nabídky akcií;

- Charita či žádosti o dary v souvislosti s COVID-19. [10]

V současnosti útočníci využívají klasická phishingová schémata, kdy prostřednictvím e-mailu zašlou oběti odkaz na falešný web napodobující web legitimní instituce či služby, aby tak oklamali uživatele k získání jeho přihlašovacích údajů.[11] Řada útočníků však využila pandemie jako příležitosti, jak dát těmto útokům větší šanci a své taktiky upravila. Většina phishingových e-mailů tak často napodobuje vládní či zdravotnické úřady a snaží se uživatele nalákat na nejnovější informace týkající se viru, které získají po zadání svých údajů nebo po stažení přílohy.[12] Společnost Trustwave Holding například zaznamenala phishingové e-maily šířící falešná tvrzení, že se virus rozšířil do domovských měst obětí. Ti jsou následně vyzváni k zadání e-mailových hesel, aby si mohli přečíst další informace o šíření viru.[13] Stále častěji dochází také k phishingu prostřednictvím SMS, přičemž strategie zůstává stejná jako u phishingových e-mailů. [14]

Podle FBI je téma koronaviru stále častěji využíváno v rámci útoků zvaných business email compromise, tzn. podvodných e-mailů, při kterých se útočníci snaží vydávat za někoho z vedení společnosti a přimět zaměstnance poslat peníze na podvodné účty. Útočníci nyní v rámci těchto útoků často svádějí změnu příjemce a urychlení data převodu na mimořádnou situaci či na některá opatření zavedená v souvislosti s koronavirem. Spoléhají také na to, že stále více společností umožňuje svým zaměstnancům pracovat z domova, aniž by provedly příslušná bezpečnostní opatření. Společnost Abnormal security během třetího čtvrtletí zaregistrovala více než 15% nárůst těchto podvodných e-mailů. Tyto útoky představují problém pouze pro sektory finančnictví a bankovnictví, protože podle společnosti Abnormal security došlo k nárůstu tohoto typu útoků v rámci 75 % analyzovaných odvětví.[15]

Útočníci využívají celou škálu vektorů kybernetických útoků

Na zvýšený zájem o informace týkající se koronaviru, ale také o nárůst poptávky po ochranných prostředcích, reagovali útočníci registrováním domén obsahujících klíčová slova jako „koronavirus“ nebo „COVID“. Z únoru na březen došlo až k 656% nárůstu průměrných denních registrací doménových názvů souvisejících s koronavirem. Ve stejném časovém období společnost Palo Alto zaregistrovala 569% nárůst škodlivých registrací. Podobně jako v rámci výše zmíněných phishingových kampaní většina těchto domén tvrdí, že poskytují aktualizace nebo statistiky ohledně COVID-19, nicméně jsou ve skutečnosti využívány ke kriminálním aktivitám. [16]

Ke konci března tohoto roku detekovala společnost Palo Alto 116 357 nově registrovaných domén obsahujících výše zmíněná klíčová slova, z nichž 2022 identifikovala jako škodlivé a přes 40 000 jako vysoce rizikové.[17] Do června počet nově registrovaných domén vzrostl na více než 200 000.[18] Podle společnosti Check Point mají domény s tématy spojenými s COVID-19 o 50% vyšší pravděpodobnost škodlivosti než u jiných domén registrovaných ve stejném období.[19]

Po počátečním nárůstu těchto domén postupně došlo ke stabilizaci jejich počtů. Ačkoli řada z nich byla prodána za účelem zisku, větší část slouží jako výchozí bod mnoha kriminálních operací.[20] Tyto domény většinou prezentují legitimně vypadající obsah, nicméně (podobně jako phishingové e‑maily) cílí na získání citlivých údajů uživatelů nebo stahování škodlivých souborů obsahujících malware a v některých případech také na těžbu kryptoměn.[21]

Specifickou hrozbu pak představují podvodné e‑shopy. Řada útočníků prostřednictvím těchto e‑shopů těží na nárůstu poptávky po obličejových maskách, ochranných pomůckách a testovacích soupravách na koronavirus. Taktika vlastníků těchto stránek zahrnuje kopírování legitimních stránek a následný prodej nelicencovaného či padělaného zboží nebo přijímání plateb za tyto položky bez jejich doručení.[22]

Významnou hrozbou nadále zůstávají také různé typy malwaru. Podle údajů INTERPOL zahrnují typy malwaru využívající COVID-19 jako návnadu zejména ransomware, spyware, či trojské koně, a to zejména za účelem získávání dat či financí, kompromitaci sítí nebo vytváření botnetů.[23]

Úspěch kybernetických útoků využívajících malware významně podporují výše zmíněné phishingové kampaně.[24] Jako příklad lze uvést ransomware Vaggen ukrytý ve falešném „povinném“ dotazníku ohledně COVID-19 rozeslaném mezi zaměstnance Univerzity Britské Kolumbie.[25] Malware bývá také často umisťován do vložených odkazů v rámci škodlivých domén imitujících legitimní služby. Stále častěji se v poslední době objevuje malware na interaktivních mapách zobrazujících aktuální stav šíření koronaviru (viz příloha 2).[26] V nedávné době byl pozorován také nárůst počtu falešných mobilních aplikací o koronaviru obsahujících malware.[27]

Implikace pro ČR a budoucí výhled

Je velmi pravděpodobné, že útočníci budou nadále využívat strachu a poptávky po informacích spojených s COVID-19. To s sebou přirozeně přináší řadu negativních dopadů pro české instituce či společnosti, ale také samotné občany ČR, kteří mohou v důsledku těchto útoků přijít nejen o citlivá data, ale mohou také utrpět finanční škody umocněné současnou nepříznivou ekonomickou situací. Ačkoli je těžké předvídat vývoj šíření viru a s ním spojených opatření, s případným zhoršením situace pravděpodobně dojde k dalšímu nárůstu kybernetické kriminality zneužívajících témata spojená s COVID-19.[28]

V rámci ČR tedy lze předpokládat, že kybernetické útoky zneužívající téma koronaviru budou i nadále využívat doposud nejčastější vektory útoků, tzn. phishingové kampaně a škodlivé domény, které často obsahují různé typy malware. Z pohledu ČR je pak relevantní například možnost zneužití autority Ministerstva zdravotnictví nebo jiných zdravotnických institucí v rámci phishingových (či popř. smishingových)[1] útoků, k jakým došlo například ve Velké Británii[29] či Austrálii.[30] Zneužití komunikačních kanálů státních orgánů (či jejich napodobení) totiž může snížit důvěru občanů v komunikaci státu směrem k občanům, která je zejména v době pandemie stěžejním nástrojem státu pro řešení celé krize.

Kybernetické hrozby se navíc neustále mění a vyvíjí, a to v návaznosti na rychle se měnící sociální a ekonomické podmínky.[31] V souvislosti s tím lze očekávat některé z následujících trendů:

- Vzhledem k tomu, že řada lidí přišla v souvislosti se zhoršenou ekonomickou situací o práci, lze předpokládat, že v rámci phishingových kampaní ubude tématiky COVID a naopak dojde k využívání nabídek pracovních příležitosti.[32]

- Naopak strmý nárůst phishingových kampaní spojených s COVID-19 lze očekávat poté, co bude k dispozici očkování či jiné léky účinné proti viru.[33]

- Současný lockdown ovlivňuje také další kriminální aktivity a může vést k tomu, že se řada zločinců rozhodne hledat alternativní zdroje příjmů. Někteří zločinci tak pravděpodobně využijí trhů na Darknetu k získání prostředků pro spáchání kybernetických trestných činů (tzv. cybercrime-as-a-service).[34] Ze své podstaty takové útoky pravděpodobně nebudou příliš sofistikované a lze očekávat využití zavedených schémat, která využívají koronavirus jako návnadu.

Závěr

Útočníci v kyberprostoru těží ze zvýšeného zájmu o témata spojená s koronavirem – od začátku pandemie došlo k výraznému nárůstu phishingových kampaní, škodlivých domén a různých typů malwaru, které využívají téma koronaviru ke zvýšení úspěšnosti útoků. Tyto útoky budou velmi pravděpodobně nadále pokračovat a se zhoršující se situací lze očekávat další nárůst takových útoků. Útočníci své metody navíc mění a přizpůsobují rychle se měnícím sociálním a ekonomickým podmínkám. Se zhoršující se ekonomickou situací tak lze v rámci phishingových kampaní očekávat nižší podíl tématiky koronaviru a nárůst falešných nabídek pracovních příležitosti. Nárůst koronavirové tématiky lze naopak očekávat poté, co bude k dispozici očkování či jiné léky účinné proti viru. Nehledě na předpokládaný vývoj těchto kybernetických útoků je potřeba /identifikovat kroky

Vzhledem k potenciálním důsledkům daných hrozeb je potřeba, aby byl stát připraven adekvátně reagovat. Základním předpokladem pro potírání kybernetických útoků je především povědomí uživatelů o těchto hrozbách. Je tedy nezbytné, aby si veřejnost byla vědoma aktuálních kybernetických hrozeb zneužívajících téma koronaviru a zároveň znala a dodržovala základní pravidla pro bezpečný pohyb v kyberprostoru. Toho ČR může docílit zejména aktivním využíváním dostupných komunikačních kanálů (např. webové stránky Ministerstva zdravotnictví poskytující aktuální informace související s koronavirem nebo sociální sítě příslušných orgánů).

Autor: Marek Rechtik

Příloha 1: Počet detekovaného malwaru využívající koronavirová témata[35]

Příloha 2: Interaktivní mapa obsahující malware AZORult[36]

[1] Smishing je specifická forma phishingového útoku, která je prováděna prostřednictvím SMS zpráv.

[1] EUROPOL. (2020a). How criminals profit from the COVID-19 pandemic report. (https://www.europol.europa.eu/sites/default/files/documents/pandemic_profiteering-how_criminals_exploit_the_covid-19_crisis.pdf).

[2] TRENDMicro. (2020). Developing Story: COVID-19 Used in Malicious Campaigns. (https://www.trendmicro.com/vinfo/fr/security/news/cybercrime-and-digital-threats/coronavirus-used-in-spam-malware-file-names-and-malicious-domains).

[3] EUROPOL. (2020c). How COVID-19-related crime infected Europe during 2020 (Report). (https://www.europol.europa.eu/publications-documents/how-covid-19-related-crime-infected-europe-during-2020).

[4] Williams, S. (2020). Trend Micro: COVID-19 related malware and spam on the rise. ITBrief. (https://itbrief.co.nz/story/trend-micro-covid-19-related-malware-and-spam-on-the-rise).

[5] Exprivia. (2020). Online Security: In The Second Quarter Of 2020, Cyber Crimes Increased by More Than 250% Compared to The First. Attacks Peaked in June (Press release). (https://www.exprivia.it/exprivia-resources/images/File/press_en/2020%2007%2030%20-%20CS%20Report%20Cybersecurity%202Q_ENG.pdf).

[6] TRENDMicro. (2020). Developing Story: COVID-19 Used in Malicious Campaigns. (https://www.trendmicro.com/vinfo/fr/security/news/cybercrime-and-digital-threats/coronavirus-used-in-spam-malware-file-names-and-malicious-domains).

[7] EUROPOL. (2020c). How COVID-19-related crime infected Europe during 2020 (Report). (https://www.europol.europa.eu/publications-documents/how-covid-19-related-crime-infected-europe-during-2020).

[8] TRENDMicro. (2020). Developing Story: COVID-19 Used in Malicious Campaigns. (https://www.trendmicro.com/vinfo/fr/security/news/cybercrime-and-digital-threats/coronavirus-used-in-spam-malware-file-names-and-malicious-domains).

[9] United Nations Office on Drugs and Crime. (2020). CYBERCRIME AND COVID19: Risks and Responses. (https://www.unodc.org/documents/Advocacy-Section/UNODC_-_CYBERCRIME_AND_COVID19_-_Risks_and_Responses_v1.2_-_14-04-2020_-_CMLS-COVID19-CYBER1_-_UNCLASSIFIED_BRANDED.pdf).

[10] EUROPOL. (2020c). How COVID-19-related crime infected Europe during 2020 (Report). (https://www.europol.europa.eu/publications-documents/how-covid-19-related-crime-infected-europe-during-2020).

[11] Szurdi, et al. (2020). Studying How Cybercriminals Prey on the COVID-19 Pandemic. Palo Alto Networks. (https://unit42.paloaltonetworks.com/how-cybercriminals-prey-on-the-covid-19-pandemic/).

[12] INTERPOL. (2020c). Cybercrime:COVID-19 IMPACT. (https://www.interpol.int/content/download/15526/file/COVID-19%20Cybercrime%20Analysis%20Report-%20August%202020.pdf).

[13] Scamwatch. (2020.) Current COVID-19 (coronavirus) scams. (https://www.scamwatch.gov.au/types-of-scams/current-covid-19-coronavirus-scams#phishing-government-impersonation-scams).

[14] EUROPOL. (2020c). How COVID-19-related crime infected Europe during 2020 (Report). (https://www.europol.europa.eu/publications-documents/how-covid-19-related-crime-infected-europe-during-2020).

[15] Abnormal Security. (2020). Business Email Compromise (BEC) Attacks Rise in 75% of Industries According to Abnormal Security Research. (https://abnormalsecurity.com/blog/announcements/q3-bec-report/).

[16] Szurdi, et al. (2020). Studying How Cybercriminals Prey on the COVID-19 Pandemic. Palo Alto Networks. (https://unit42.paloaltonetworks.com/how-cybercriminals-prey-on-the-covid-19-pandemic/).

[17] Szurdi, et al. (2020). Studying How Cybercriminals Prey on the COVID-19 Pandemic. Palo Alto Networks. (https://unit42.paloaltonetworks.com/how-cybercriminals-prey-on-the-covid-19-pandemic/).

[18] World Economic Forum. (2020). Partnership against Cybercrime (Insight Report). (http://www3.weforum.org/docs/WEF_Partnership_against_Cybercrime_report_2020.pdf).

[19] Check Point Software Technologies. (2020a). Update: Coronavirus-themed domains 50% more likely to be malicious than other domains. (https://blog.checkpoint.com/2020/03/05/update-coronavirus-themed-domains-50-more-likely-to-be-malicious-than-other-domains/).

[20] EUROPOL. (2020b). Catching the virus cybercrime, disinformation and the COVID-19 pandemic (Report). (https://www.europol.europa.eu/sites/default/files/documents/catching_the_virus_cybercrime_disinformation_and_the_covid-19_pandemic_0.pdf).

[21] Szurdi, et al. (2020). Studying How Cybercriminals Prey on the COVID-19 Pandemic. Palo Alto Networks. (https://unit42.paloaltonetworks.com/how-cybercriminals-prey-on-the-covid-19-pandemic/).

[22] INTERPOL. (2020c). Cybercrime:COVID-19 IMPACT. (https://www.interpol.int/content/download/15526/file/COVID-19%20Cybercrime%20Analysis%20Report-%20August%202020.pdf).

[23] INTERPOL. (2020b). GLOBAL LANDSCAPE ON COVID-19 CYBERTHREAT. (https://www.interpol.int/content/download/15217/file/Global%20landscape%20on%20COVID-19%20cyberthreat.pdf).

[24] EUROPOL. (2020d). CATCHING THE VIRUS (Press release). (https://www.europol.europa.eu/newsroom/news/catching-virus).

[25] Threat Intelligence Team. (2020). Fake COVID-19 survey hides ransomware in Canadian university attackMalwarebytes. (https://blog.malwarebytes.com/cybercrime/2020/10/fake-covid-19-survey-hides-ransomware-in-canadian-university-attack/).

[26] INTERPOL. (2020a). COVID-19 cyberthreats. (https://www.interpol.int/Crimes/Cybercrime/COVID-19-cyberthreats).

[27] Check Point Software Technologies. (2020b). COVID-19 goes mobile: Coronavirus malicious applications discovered. (https://research.checkpoint.com/2020/covid-19-goes-mobile-coronavirus-malicious-applications-discovered/).

[28] INTERPOL. (2020c). Cybercrime:COVID-19 IMPACT. (https://www.interpol.int/content/download/15526/file/COVID-19%20Cybercrime%20Analysis%20Report-%20August%202020.pdf).

[29] NHS Digital. (2020). Coronavirus phishing emails. (https://digital.nhs.uk/cyber-and-data-security/guidance-and-assurance/guidance-on-phishing-emails).

[30] Scamwatch. (2020). Current COVID-19 (coronavirus) scams. (https://www.scamwatch.gov.au/types-of-scams/current-covid-19-coronavirus-scams#phishing-government-impersonation-scams).

[31] Naidoo, R. (2020). A multi-level influence model of COVID-19 themed cybercrime. European Journal of Information Systems, 1-16. (https://www.tandfonline.com/doi/pdf/10.1080/0960085X.2020.1771222).

[32] TRENDMicro. (2020). Developing Story: COVID-19 Used in Malicious Campaigns. (https://www.trendmicro.com/vinfo/fr/security/news/cybercrime-and-digital-threats/coronavirus-used-in-spam-malware-file-names-and-malicious-domains).

[33] INTERPOL. (2020c). Cybercrime:COVID-19 IMPACT. (https://www.interpol.int/content/download/15526/file/COVID-19%20Cybercrime%20Analysis%20Report-%20August%202020.pdf).

[34] INTERPOL. (2020c). Cybercrime:COVID-19 IMPACT. (https://www.interpol.int/content/download/15526/file/COVID-19%20Cybercrime%20Analysis%20Report-%20August%202020.pdf).

[35] TRENDMicro. (2020). Developing Story: COVID-19 Used in Malicious Campaigns. (https://www.trendmicro.com/vinfo/fr/security/news/cybercrime-and-digital-threats/coronavirus-used-in-spam-malware-file-names-and-malicious-domains).

[36] SecureOPS. (2020). Stopping Corona Virus Cyber-Scams Before They Start. (https://secureops.com/corona-virus-scams/).

Picture Source: Bedford, C. (2020, March 24). „COVID-19 Cyber Security Threats“. Retrieved from:https://compuvision.biz/connections/covid-19-cyber-security-threats/

973